dede漏洞,DedeCMS Dialog目录下配置文件XSS漏洞解决办法

2015-02-18 18:55 来源: 未知 点击:

漏洞名称:DedeCMS Dialog目录下配置文件XSS漏洞

漏洞级别:高危

1.恶意用户可以使用该漏洞来盗取用户账户信息、模拟其他用户身份登录,更甚至可以修改网页呈现给其他用户的内容。

2.恶意用户可以使用JavaScript、VBScript、ActiveX、HTML语言甚至Flash应用的漏洞来进行攻击,从而来达到获取其他的用户信息目的。

解决方案:

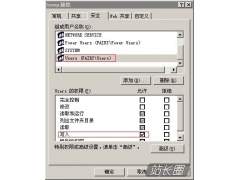

方案一:定位到include/dialog/config.php文件,

在$gurl = "../../{$adminDirHand}/login.php?gotopage=".urlencode($dedeNowurl);上面添加如下语句:

$adminDirHand = HtmlReplace($adminDirHand, 1);

方案二:使用开源的漏洞修复插件。( 需要站长懂得编程并且能够修改服务器代码 )

具体可以参考:http://webscan.360.cn/group/topic/tid/4571

另外, jsp语言可以参考此处。